J’ai reçu des attaques sur mon VPS, hébergé chez Planethoster, mais je n’avais pas pris l’infogérance pour économiser 10€/mois.

J’ai regardé dans mes logs et j’ai vu des choses assez spéciales :

Authentication failure for pcap from 124.132.241.233 : 3 Time(s)

Authentication failure for root from 124.132.241.233 : 546 Time(s)

Authentication failure for rpc from 124.132.241.233 : 3 Time(s)

De quoi s’agit-il vraiment?

Il s’agit d’une IP chinoise (124.132.241.233) qui Bruteforce mon serveur pour s’y introduire

Que signifie Bruteforcer?

C’est un verbe fort utilisé dans le monde du « Hacking » . Il s’agit de tester toutes les combinaisons possibles de login/mots de passe pour se connecter sur le serveur!

Cette forme de hacking est fort utilisée mais prend beaucoup de temps avant de trouver la bonne combinaison. Plus votre mot de passe sera long , plus celui-ci tiendra longtemps.

Est ce que Linux est assez performant et sécurisé pour maitriser les attaques?

Comme vous le savez Linux, est une distribution Open source très utilisée dans le monde des serveurs pour sa robustesse. Il n’est pas possible que Windows Serveur tienne la charge comme un Linux.

Bon, passons à la pratique et stoppons la théorie.

J’ai donc un serveur Centos 5 64 bits avec CPANEL & WebHost Manager qui tourne sur un petit serveur VPS pour héberger mes sites internet.

- Connectez vous donc sur https://VOTRE-IP:2087/ (afin de vous connecter sur le WebHost Manager et sécuriser un max de choses via cette interface)

Rendez-vous dans Security Center

- PHP open_basedir Tweak et cocher Enable php open_basedir Protection (Cela permet d’empêcher des utilisateurs d’aller avec un backdoor comme par exemple C99.Php aller dans un dossier autre que le sien).

- Compiler Access et désactiver (Disable) le Compiler pour que les utilisateurs ne puissent pas utiliser d’exploit en language C par exemple.

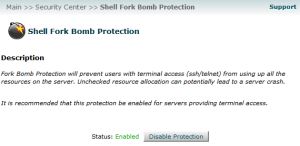

- Shell Fork Bomb Protection et activer ce service (Enable) , cela évite que des personnes se connectant en SSH , puissent utiliser les ressources du serveur.

- cPHulk Brute Force Protection et activer le aussi avec les options suivantes :

IP Based Brute Force Protection Period in minutes:5 (Écoute dans une période de 5 minutes les log, + au augmente , + c’est sécu)

Brute Force Protection Period in minutes:10

Maximum Failures By Account:10 (C’est la limite avant de bloquer une compte , il est conseillé de la mettre plus haute que la valeur Failures Per IP afin qu’un hackeur ne puisse bloquer les comptes )

Maximum Failures Per IP:5 (C’est la limite avant de bloquer une IP,cela va résoudre notre problème avec le petit chinois qui s’amuse)

Maximum Failures Per IP before IP is blocked for two week period:12

Et cocher les 3 points suivants afin d’être alerté par mail si vous avez des comptes qui se bloquent suite à une attaque !

Rendez-vous dans Account Functions

- Disable or Enable Demo Mode (Il est fortement conseillé de désactiver tout les modes démo de tous les utilisateurs)

- Manage Shell Access – Disabled Shell (Un utilisateur classique ne doit pas avoir d’accès SSH pour limiter son champ d’action)

Rendez-vous dans Service Configuration

- FTP Server Configuration -> Allow Anonymous Logins & Allow Anonymous Uploads à placer à No (Permet de désactiver la fonction qui autorise un utilisateur non identifié à se connecter et à uploader des fichier sur le serveur FTP)

- Apache Configuration ->PHP and SuExec Configuration -> Apache suEXEC = on (permet que Apache ne s’exécute pas en tant que Nobody !)

Rendez-vous dans SQL Services

- MySQL Root Password , Password Generator,18 ,Use password (Il est très conseillé de ne pas utiliser le même pass que celui du root et utiliser un mot de passe assez long, comprenant au moins 18 caractères dont des majuscules, minuscule, numériques et caractères spéciaux! Ainsi, si votre MDP root casse, le hackeur ne pourra pas télécharger vos BD ou les supprimer)

Voila notre Fameux WebHost Manager //CPanel ne nous permet pas de sécuriser plus le serveur mais celui-ci devrai déjà décourager un maximum de monde sur le serveur.

Maintenant le chinois pourra toujours essayer de bruteforcer le serveur mais après 5 tentatives, celui-ci sera banni du serveur via cPHulk qui est l’équivalent de Fail2Ban pour le WHM!

Il est bon aussi de changer assez souvent son mot de passe :

Le password Root pour le WHM: Server Configuration -> Change Root Password.

Les password des comptes utilisateurs: Account Functions > Password Modification.

Je vous conseille de suivre mon prochain tuto afin de sécuriser encore mieux votre serveur en changeant par exemple le port du SSH , protection DDOS , Configuration de PHP , Antivirus mais le tout via SSH !

dans mon cas j’obtiens :

5 failed login attempts to account root (system) — Large number of attempts from this IP: 180.182.206.150

Origin Country: Korea, Republic of (KR)

To blacklist this ip click: https://XXXXXX:2087/cgi/bl.cgi?ip=180.182.206.150

To blacklist this /24 click: https://XXXXXX:2087/cgi/bl.cgi?ip=180.182.206.0/24

To blacklist this /16 click: https://XXXXXX:2087/cgi/bl.cgi?ip=180.182.0.0/16

6 failed login attempts to account root (system) — Large number of attempts from this IP: smtp.aie.edu.au

Reverse DNS: smtp.aie.edu.au

Origin Country: Australia (AU)

To blacklist this ip click: https://XXXXXX:2087/cgi/bl.cgi?ip=smtp.aie.edu.au

To blacklist this /24 click: https://XXXXXX:2087/cgi/bl.cgi?ip=smtp.aie.edu.0/24

To blacklist this /16 click: https://XXXXXX:2087/cgi/bl.cgi?ip=smtp.aie.0.0/16

5 failed login attempts to account root (system) — Large number of attempts from this IP: 221.2.210.91

Origin Country: China (CN)

To blacklist this ip click: https://XXXXXX:2087/cgi/bl.cgi?ip=221.2.210.91

To blacklist this /24 click: https://XXXXXX:2087/cgi/bl.cgi?ip=221.2.210.0/24

To blacklist this /16 click: https://XXXXXX:2087/cgi/bl.cgi?ip=221.2.0.0/16

quel est le principe pour blocker les IP dans ce cas , je blacklist tout sachant que ça a de forte chance d’être jamais les mêmes ?

et si je baisse

Maximum Failures By Account:10

Maximum Failures Per IP:5

Maximum Failures Per IP before IP is blocked for two week period:12

a 5 , 3 et 6 ?

merci encore

Une attaque Brute force est une attaque assez ancienne et prend beaucoup de temps.

Pour que l’attaque fonctionne, bien souvent il faut tester près de 1 millions de combinaisons.

Si tu n’avais pas activé cPHulk ces attaques auraient bien lieu mais tu n’en sauras pas l’existence.

Donc il ne faut pas te tracasser quand tu reçois 5 tentatives et que celle-ci est bloquée.

Si tu diminue trop cela deviens désagréable pour un gentil utilisateur qui se trompe dans son login/MDP.

L’avantage de blacklisté est que si l’attaquant a une IP dynamique et reboot sa connexion …

Sinon si tu change le port SSH de ton serveur, tu auras beaucoup moins de brute force sur ton serveur.

Je te conseil d’aller voir mon TUTO (Sécurisé en SSH), Si tu a besoin d’aide je suis sur le blog!

Bonne journée.

je vais regarder ton tuto

merci

Si tu as des soucis , ou que tu sais pas comment on se connecte sur la machine en SSL ou … 😉

Je te ferai un petit tuto 🙂

“Tout d’abord connectez-vous donc en SSH sur votre serveur” :-)))))))))))))) voui ! si tu as un complément d’infos ?

Voilà je viens de rédiger un “tuto” pour que tu puisses te connecter en SSH sur ton serveur:https://blog.avis-planethoster.com/information/comment-se-connecter-en-ssh-a-un-serveur-326

Je te conseille de te connecter dans un premier temps avec une authentification simple (sans clé) puis si ça marche bien et que tu te fais a la ligne de commande, tu peux utiliser une clé.

Si tu as un peu de mal avec la ligne de commande, il y a un super bon TUTO sur le site du zéro ! (perso j’y vais encore assez souvent c’est vraiment bien fait)

Merci pour le poste, avez vous des solutions pour faire des sauvegardes automatique et héberger les Back-up ?

Merci

Bonjour HD,

Il existe une solution appelé R1-Soft (celle utilisé par PH), qui permet de sauvegarder automatiquement le contenu sur un autre PC!

J’espère pouvoir faire un test très rapidement dessus.

Bien à toi.

Bonsoir, une question lorsque l’on blacklist tout comme Erick (premier post) on reçoit systématiquement un mail pour être averti et faire en sorte de bloqué l’IP.

Seulement j’en ai un qui s’acharne avec la même IP, pratiquement toutes les 5 heures il refait un essai -_-

Peut on bloqué une IP de manière plus agressive ? j’ai un accès à SSH (je lis actuellement votre tuto : https://blog.avis-planethoster.com/tuto/securiser-un-serveur-centos-via-ssh-13

en espérant qu’il est toujours d’actualité 🙂

Aurelien

Re,

Oui le TUTO est toujours d’actualité, avec CSF&LFD tu sait blocker une IP à tout jamais!

Sinon tu augmente le “Brute Force Protection Period in minutes” 😉

Et pour les mails, moi j’ai appliqué un filtre dans Gmail pour que ceux-ci soit directement en priorité basse !

N’hésite à revenir pas en cas de problèmes !

Très bon tuto !

Mais….

J’ai le problème actuellement, un hacker m’envoie une multitude d’attaques depuis plusieurs mois avec une rotation d’adresse IP, toutes les secondes. (COMPT BLOQUE)

Comment me connecter à mon compte alors ?